(2013-08-20) 북한 개발자가 소개하는 구글 해킹

북한 개발자들은 소프트몬스터 커뮤니티 활동을 하면서 다양한 보안 정보를 수집했습니다.

관련 기사 http://wingofwolf.tistory.com/434

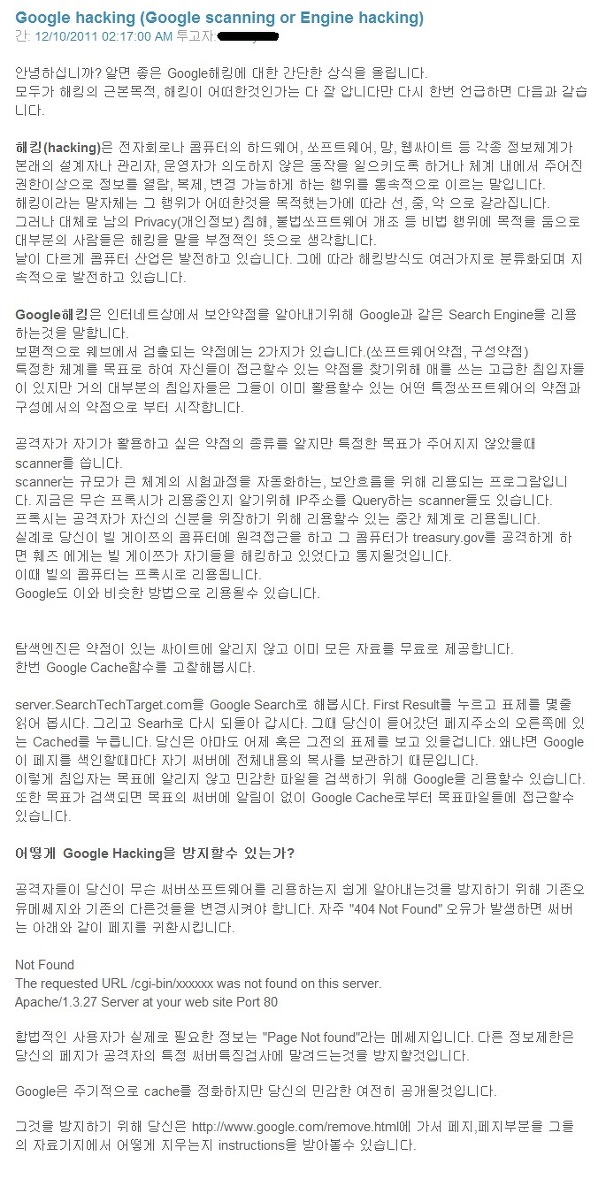

<사진1>

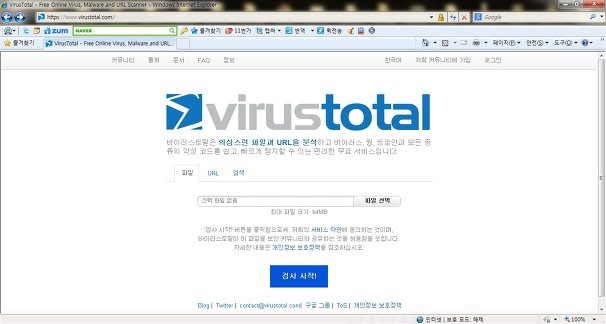

<사진2>

사진1, 2에서 보는 바와 같이 각종 해킹 기법, 사고, 정보 등을 수집해 공유했습니다.

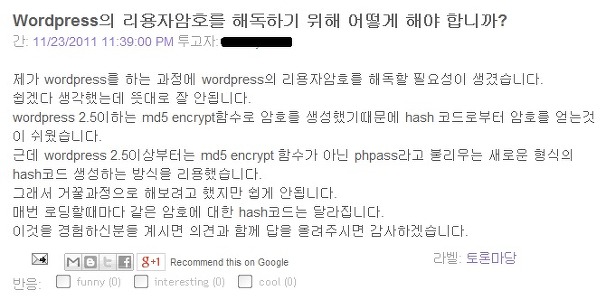

<사진3>

사진3에서 보는 바와 같이 분산서비스거부(DDoS) 공격에 관한 정보에 흥미를 나타냈습니다. 올해 2월 게재된 이 내용은 어느 나라 연구팀이 디도스공격을 자동으로 차단하는 체계를 개발했다는 소식입니다.

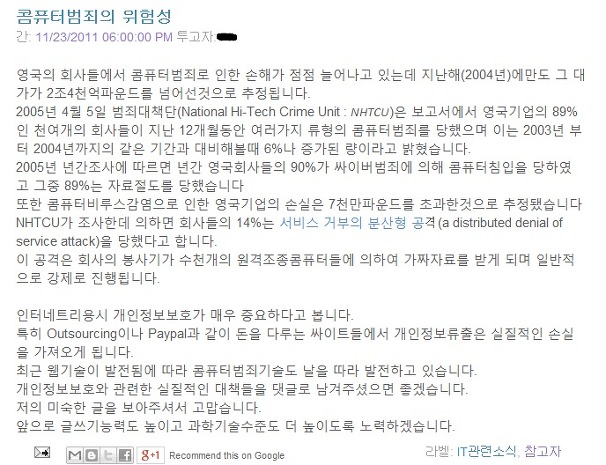

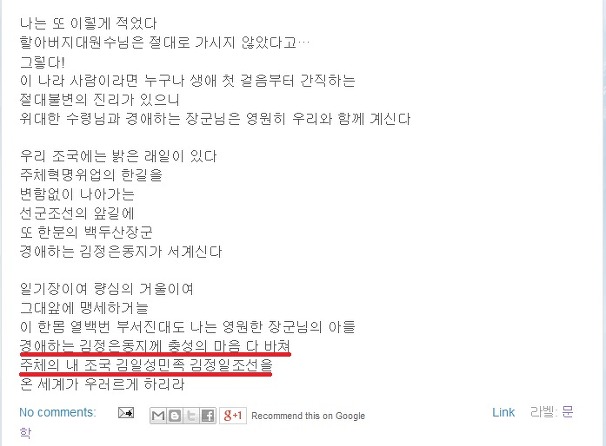

<사진4>

사진4를 보면 마이크로소프트 윈도8의 취약점을 정보를 수집한 내용이 보입니다.

<사진5>

사진5에서는 와이파이 해킹에 관한 내용을 소개하고 있습니다.

<사진6>

내용 중에는 사진6과 같이 비행기 해킹하는 뉴스에 대한 것도 있습니다.

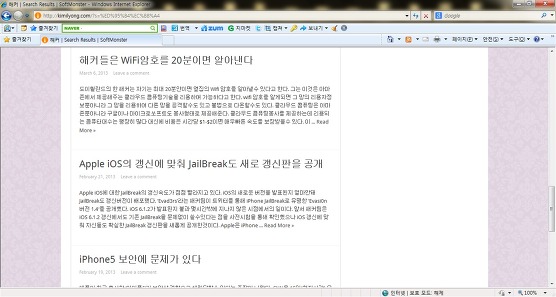

<사진7>

소프트몬스터에서 커뮤니티 구성원들이 가장 많이 본 내용 중 하나로 구글검색을 이용한 해킹이 올라와 있습니다. 2012년 10월에 게재된 이 내용은 기사가 아니라 개발자가 정보를 공유한 것입니다.

북한 개발자들이 공유한 내용은 아래와 같습니다.

<전문> 구글검색을 리용한 해킹

구글은 전세계의 80% 이상의 검색을 지원하고 있다. 구글이 인기가 높은것은 그것의 검색효률뿐아니라 많은 예약어들을 제공하기때문이다.

실례로 site 예약어에 대하여 볼때 site:google.com fox 라고 검색하면 *.google.com 도메인에서 fox라는 단어를 가진 모든 싸이트들을 검색하게 된다.

이 예약어들을 리용하면 공개적으로 접속하게 된 인터네트 자원외에 일반 사용자들이 들어가지 말아야 할 곳들에도 접속가능하게 한다.

다음의 명령문은 다양한 웨브 봉사기들을 찾아 낼수 있다.

“Apache/1.3.28 Server at” intitle:index.of , “Apache/2.0 Server at” intitle:index.of , “Apache/* Server at” intitle:index.of , “Microsoft-IIS/4.0 Server at” intitle:index.of , “Microsoft-IIS/5.0 Server at” intitle:index.of , “Microsoft-IIS/6.0 Server at” intitle:index.of , intitle:”Test Page for Apache Installation” “You are free” , intitle:”Test Page for Apache Installation” “Seeing this instead” …

또한 봉사기의 자료기지 암호와 사용자 아이디도 알아낼수 있다. 어떤 php싸이트들은 중요한 암호정보들을 inc파일에 보관하는 경우가 있다.

filetype:inc dbconn

filetype:inc intext:mysql_connect

filetype:inc mysql_connect OR mysql_pconnec

와 같은 검색문을 리용하면 놀랍게도 여러싸이트의 자료기지 정보를 손쉽게 얻을수 있다. 또한 보안이 약한싸이트의 Ftp 정보도 얻을수 있다.

filetype:ini wcx_ftp

filetype:ini ws_ftp pwd

물론 ini파일에서 암호는 암호화되여 있지만 그것도 구글검색으로 적당한 도구를 찾아 풀수 있다.

이외에도 구글검색으로 다른 사람의 이메일 싸이트 로그 공개되지 않은 문서등을 볼수 있다.

이로부터 몇가지 검색문들을 소개한다.

inurl:filezilla.xml -cvs

filetype:xls inurl:”email.xls”

filetype:xls username password email

intitle:index.of dead.letter

intitle:index.of inbox

intitle:index.of inbox dbx

intitle:index.of ws_ftp.ini

htpasswd

htpasswd / htgroup

htpasswd / htpasswd.bak

“phone * * *” “address *” “e-mail” intitle: “curriculum vitae”

“not for distribution” confidential

filetype:ctt “msn”

filetype:QDF QDF

intitle:index.of finances.xls

filetype:ini inurl:”serv-u.ini”

filetype:ini inurl:flashFXP.ini

filetype:log “See `ipsec –copyright”

filetype:log inurl:”password.log”

filetype:mdb inurl:users.mdb

filetype:mdb wwforum

filetype:netrc password

filetype:pass pass intext:userid

filetype:pem intext:private

filetype:properties inurl:db intext:password

filetype:pwd service

filetype:pwl pwl

filetype:reg reg +intext:”defaultusername” +intext:”defaultpassword”

intitle:”index of”

intext:connect.inc

intitle:”index of”

intext:globals.inc

intitle:”Index of” passwords modified

intitle:”Index of” sc_serv.conf sc_serv content

intitle:”phpinfo()” +”mysql.default_password” +”Zend s?ri?ting Language Engine”

intitle:dupics inurl:(add.asp | default.asp | view.asp | voting.asp) -site:duware.com

intitle:index.of administrators.pwd

소프트몬스터에 나온 내용은 고도의 기술이나 정보는 아니고 단순한 보안 정보를 공유하는 수준입니다. 하지만 북한 개발자들이 보안에 관심이 많은 것은 분명해 보입니다. 그들의 의도가 단순한 정보 파악인지 다른 목적이 있는 것인지 확인이 필요할 것으로 보입니다.

강진규 기자 wingofwolf@gmail.com