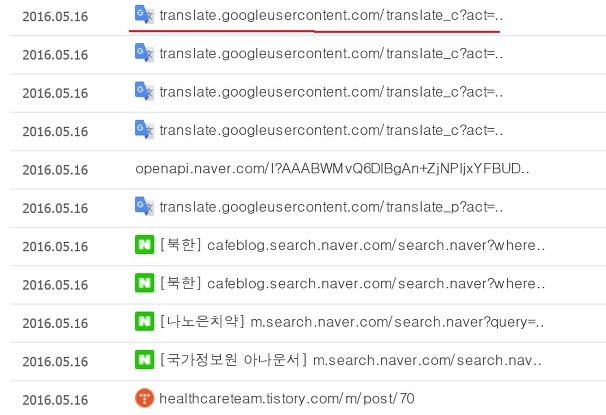

(2014-07-06) 북한 붉은별3.0의 보안 및 비밀번호 정책은?

해커로 부터 시스템을 지키는 보안 문제가 전 세계적인 화두가 되고 있습니다. 북한 역시 보안을 강화하기 위해 노력하고 있습니다. 북한의 IT 보안 점검 항목은 어떻게 구성됐으며 비밀번호는 어떻게 설정하고 있을까요?

북한은 체계적인 보안 정책을 추진하고 있고 비밀번호도 8자리 이상 복잡한 숫자로 구성하고 있다고 합니다.

최근 저는 북한 붉은별 운영체제(OS) 3.0 서버용 제품의 지도서를 입수했습니다.

북한 붉은별 3.0 사용지도서 및 보안설정지도서 입수

http://wingofwolf.tistory.com/690

이중 ‘붉은별 봉사기용체계 보안봉사대몬관리지도서’, ‘붉은별 봉사기용체계 3.0 기초보안설정지도서‘에 나온 북한의 보안 점검 항목과 비밀번호 정책을 살펴보겠습니다.

<사진1>

사진1은 보안지도서 모습입니다. 지도서는 머리말에서 서버관리자들이 서비스에만 노력할 것이 아니라 보안의 전초선에 있다는 것을 잊지 말아야 한다고 언급하고 있습니다. 철저히 보안해야한다고 지적하고 있습니다.

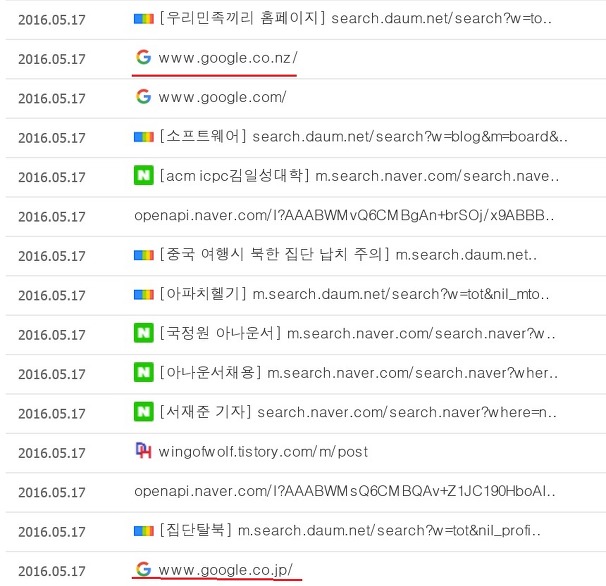

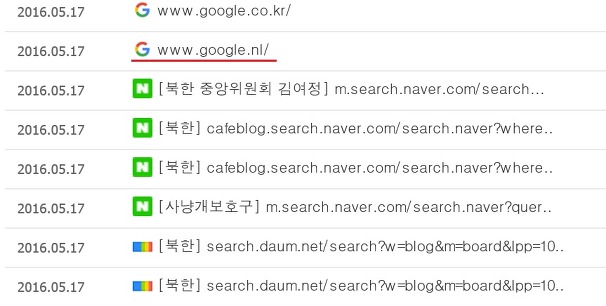

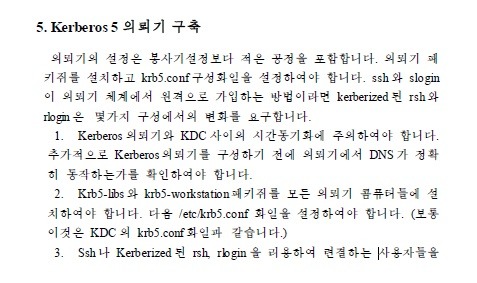

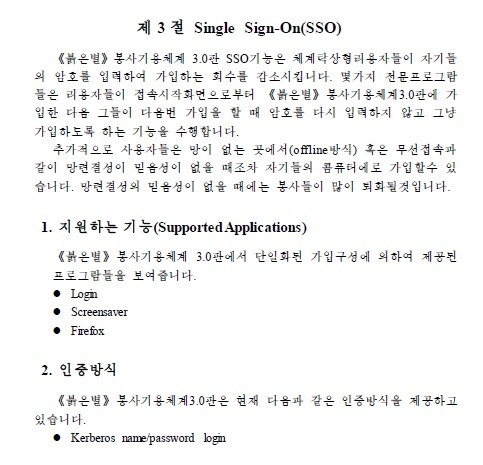

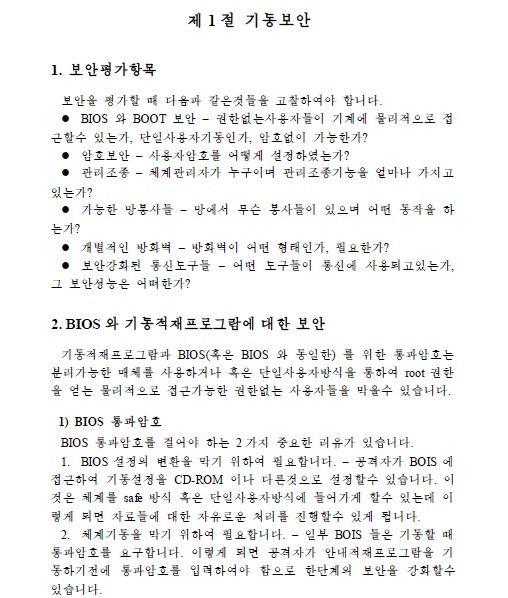

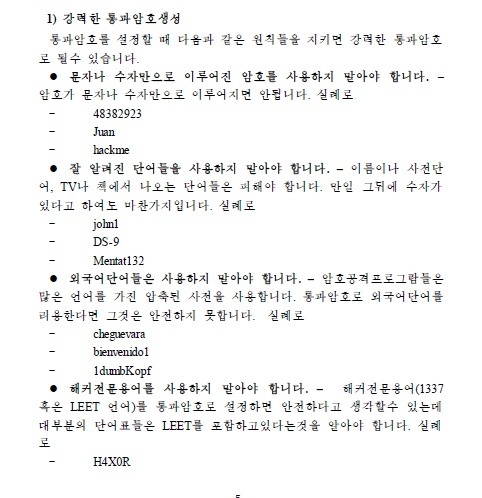

<사진2>

사진2을 보면 북한의 보안 점검 항목을 볼 수 있습니다.

내용을 보면 BIOS와 BOOT 보안에서 ‘권한없는 사용자들이 기계에 물리적으로 접근할 수 있는가? 단일사용자기동인가? 암호없이 가능한가?’를 점검해야한다고 밝히고 있습니다.

또 암호보안에서는 ‘사용자 암호를 어떻게 설정했는가?’를, 관리운영에서는 ‘체계관리자가 누구이며 관리조종기능을 얼마나 가지고 있는가?’를 살펴야한다고 설명합니다.

또 ‘망(네트워크)에서 무슨 봉사들이 있으며 어떤 동작을 하는가?’, ‘방화벽이 어떤 형태인가, 필요한가?’, ‘어떤 도구들이 통신에 사용되고 있는가, 그 보안 성능은 어떠한가?’를 점검해야 한다고 밝히고 있습니다.

북한은 비밀번호 정책에 대해서도 설명하고 있습니다.

ROOT 암호에 대한 요구사항을 다음과 같이 밝히고 있습니다.

① 통과암호는 최소한 8문자이상이여야 합니다.

② 수자와 문자가 반드시 결합되여야 합니다. 그래야 통과암호해득프로그람이 통과암호를 해득하는 시간을 늘일수가 있습니다. 보통 8자리 수자만으로 이루어진 통과암호는 통과암호해득프로그람이 6시간이면 풀어낸다. 8개의 문자로만 이루어져있는 통과암호는 48시간이면 풀어낸다. 문자, 수자가 결합된 8문자의 통과암호는 석달이상이 걸립니다.

③ 한달에 한번씩 통과암호를 바꾸어야 합니다.

④ 통과암호를 종이에 적어서 보관하는 현상을 없애야 합니다.

⑤ 통과암호를 작성할 때 어떤 지명이나 이름, 생년월일등을 피해야 하며 사전에 없는 문자들로 구성해야 합니다.

비밀번호를 8자리 이상으로 문자와 숫자를 함께 사용해야 하며 한달에 한번씩 바꿔야한다는 것입니다.

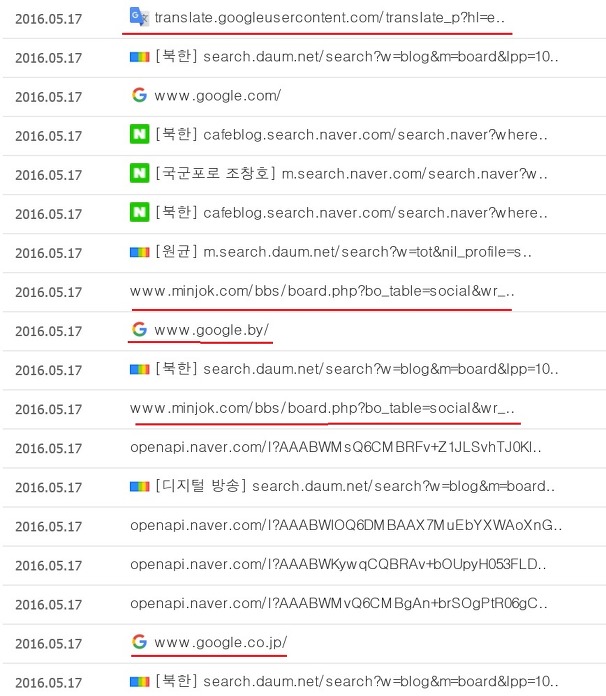

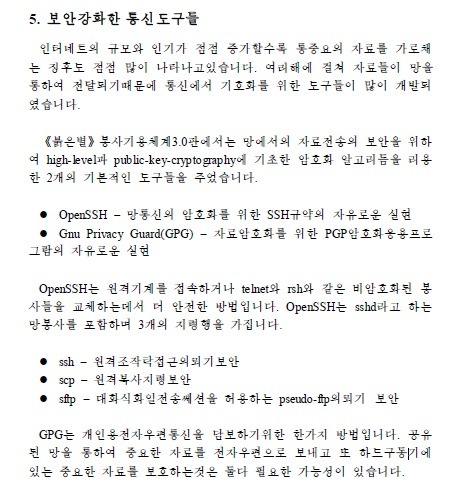

<사진3>

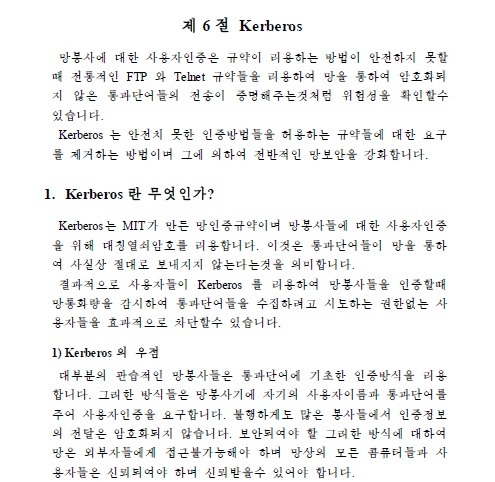

<사진4>

사진3, 4는 비밀번호 생성에 관한 보다 자세한 내용을 담고 있습니다.

북한은 우선 문자나 숫자만으로 이루어진 암호를 사용하지 말아야 한다고 주장하고 있습니다. 또 이름이나 사전단어, TV나 책에서 나오는 단어들은 피해야 한다고 지적합니다.

북한은 암호공격 프로그램들이 많은 언어를 가진 압축된 사전을 사용한다며 암호로 외국어 단어를 이용한다면 안전하지 못하다고 밝히고 있습니다.

또 해커전문용어를 암호로 설정하면 안전하다고 생각할 수 있는데 안전하지 않다고 지적합니다. 만일 공격자가 사용자의 특성을 알고 있다면 암호를 추측하는 것이 훨씬 쉬워질 수 있다며 암호를 설정할 때 사용자 이름, 애완동물 이름, 가족이름, 생년월일, 전화번호를 피해야한다고 언급했습니다.

또 잘 알려진 단어들을 거꾸로 한 암호를 사용하지 말아야 하며 암호를 종이에 적어 놓아서는 안된다고 설명합니다. 하나의 암호를 여러 시스템에 사용하지 말고 여러 개를 사용해야한다고 밝히고 있습니다.

내용을 분석해 보면 북한도 체계적으로 보안 정책을 유지하고 있다는 것을 알 수 있습니다. 비밀번호 정책에서는 세심한 면까지 보입니다.

이는 북한의 보안 정책을 설명함과 동시에 공격 방식을 설명한다고 볼 수 있습니다. 우리도 북한이 지적하는 방식으로 비밀번호를 설정해서는 안되겠습니다.

강진규 기자 wingofwolf@gmail.com